Um die Informations-Sicherheit zu steigern, greifen wir über den regulären Betrieb zu langfristigen Mitteln, um die Sicherheit zu gewährleisten und zu steigern. Maßnahmen, wie beispielsweise die Einführung eines SIEMS sind ein Projekt, das Ressourcen auf längere Zeit bindet. Wir zeigen Ihnen heute, wie sie solche strategischen Maßnahmen optimal vorbereiten und begleiten.

Die Anforderungen an die Informations-Sicherheit im Unternehmen wächst. Sei es von intern oder von extern, beispielsweise durch gesetzliche Anforderungen. In vielen Unternehmen ist Informations-Sicherheit längst kein Selbstzweck mehr. Um die Sicherheit zu gewährleisten greifen wir auf toolgestützte Datenverarbeitung zurück, um schnellstmöglich reagieren zu können.

Eine Möglichkeit, die Infrastruktur zu überwachen und Erkenntnisse aus dem Live Betrieb abzuleiten, ist ein SIEM. Das SIEM (Security Information and Event Management) setzt sich aus den beiden Teilen Security Information Management (SIM) und Security Event Management (SEM) zusammen. Erklärtes Ziel ist, Daten über die Systemlandschaft zu erheben, zu analysieren und dadurch Muster zu erkennen. Diese können für Angriffs- und Trenderkennung genutzt werden.

Die Einführung des SIEMS ist abhängig von der Infrastruktur-Größe unterschiedlich komplex. Mehr Systeme bedeuten mehr Daten und damit auch mehr Informationen für die Auswertung. “Viel hilft viel” ist jedoch nicht das Ziel bei der Einführung. Stattdessen geht es um die strategische Überwachung von Systemen. Und damit um diejenigen, die maßgeblich Einfluss auf die Informations-Sicherheit haben.

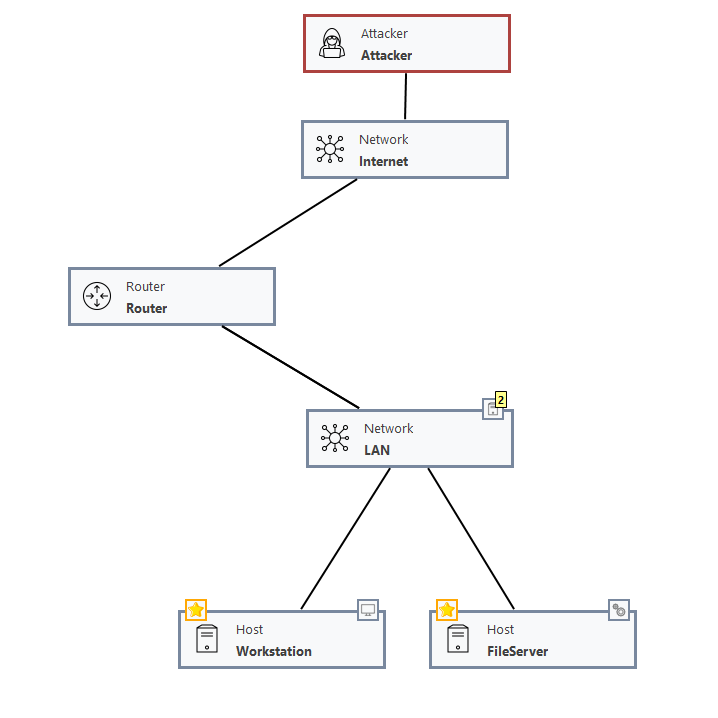

Genau deshalb kann die Modellierung der Infrastruktur und damit Simulation von potenziellen Angriffen, beispielsweise von Cyber-Angriffen aus dem Internet, sinnvoll sein. Über eine Modellierung der Systemlandschaft wird nicht nur die Netzwerk-Topologie im Modell abgebildet, sondern darüber hinaus auch die Datenflüsse.

Im Anschluss an die Modellierung der Systemlandschaft findet die Angriffs-Simulation statt. Diese simuliert ausschließlich im Modell und damit rückwirkungsfrei für die tatsächlichen Systeme, alle bekannten Angriffe. Für die Simulation wird der Start-Punkt für den Angreifer festgelegt. Im Regelfall arbeitet man von außen nach innen, beginnt demnach mit der Simulation von Cyber-Angriffen. Aber auch interne Angriffe können simuliert werden, um Netz-Übergänge auf ihre Sicherheit hin zu überprüfen.

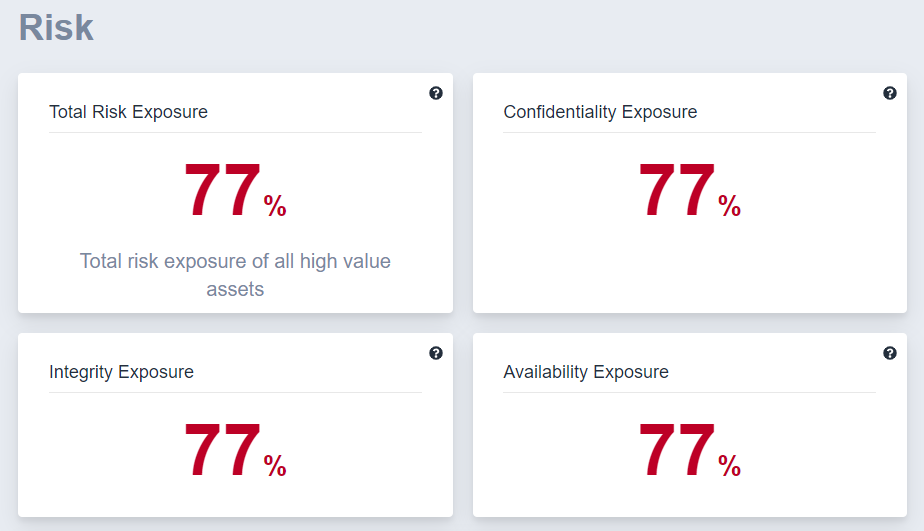

Das Ergebnis der Angriffs-Simulation zeigt die System-Resilienz. Mit Hilfe des statistischen Messwertes Time To Compromise wird angegeben, wie widerstandsfähig das jeweilige System gegenüber Cyber-Angriffen ist. Systeme lassen sich anhand des Messwertes vergleichen. Informationen über das System-Risiko ermöglichen eine inhaltliche Priorisierung der Systeme aus Sicht der Informations-Sicherheit. Diese Informationen lassen sich mit der Prozess- und Betriebs-Priorisierung übereinanderlegen, um sicherzustellen, dass alle betriebsrelevanten Server ein hohes Schutzniveau aufweisen.

Die Angriffs-Simulation schreitet alle möglichen Datenflüsse ab und überprüft, welche davon wie erfolgsversprechend aus Sicht des Angreifers sind. Datenflüsse sind damit Teil der Resilienz-Analyse und zeigen auf, welche Wege im Informations-Sicherheits-Konzept wie relevant sind. Systeme, die diese Datenflüsse zur Verfügung stellen, lassen sich so ebenfalls in das SIEM integrieren, um bei abweichenden Mustern (Anomalien) unmittelbar Alarm schlagen zu können.

Die Modellierung der Systemlandschaft und die daran anschließende Angriffs-Simulation lässt sich beliebig skalieren. So ist es beispielsweise möglich, mit Perimeter-Schutz-Systemen zu beginnen und die Modellierung dann weiter auszubauen. Damit wird das SIEM stufenweise eingeführt und die strategischen Entscheidungen durch die Angriffs-Simulation im Projekt begleitet.