Komplexitätsreduzierung und Sicherheitsüberprüfung durch Datenflussmodellierung

Immer wieder machen es interne wie externe Anforderungen notwendig, Datenaustausch und die damit verbundene Sicherheit kritisch zu hinterfragen. Egal ob die Anbindung der Zweigstelle, der neue Partner oder die Kommunikation mit Kunden als Geschäftszweck. All diese technischen Verbindungen sind organisatorischen wie technischen Anforderungen unterworfen. Je größer die Infrastruktur, desto größer die Komplexität in der Umsetzung.

Modellierung von Systemlandschaft inkl. der Datenflüsse eignet sich, um Verbindungen logisch zu kategorisieren und zu visualisieren. In Verbindung mit der Angriffs-Simulation und der nachfolgenden Resilienz-Analyse ist es so möglich, eine Aussage darüber zu treffen, wie sicher IT-Assets im Modell gegenüber bekannte Angriffs-Muster sind. Dies kann beispielsweise für die Analyse der Widerstandsfähigkeit gegenüber Cyber-Angriffe genutzt werden.

Durch das flexible Design im Modell lassen sich verschiedene Systeme und Komponenten einer solchen Prüfung unterziehen. Das kann nicht nur für die interne Kontrolle hilfreich sein, sondern auch bei Planung, Aufbau und Betrieb von Kommunikationsverbindungen.

Modellierung von Datenflüssen

Bei der Modellierung wird eine logische Blaupause der Systemlandschaft bzw. der jeweils zu betrachtenden Komponenten erstellt. Das bedeutet, dass ein Modell ein bestimmtes Szenario oder eine bestimmte Kommunikations-Verbindung überprüfen kann. Beispielsweise die Kommunikation mit Kunden, Partnern und Interessenten.

Hierfür werden im ersten Schritt die Kommunikations-Verbindungen identifiziert und priorisiert. Alle Aspekte mit technischer Grundlage werden für die Modellierung berücksichtigt. Gibt es einen Post-Weg, der nach Erhalt hausintern digitalisiert wird, kann dies ebenso Teil des Modells sein, wie die reguläre E-Mail-Kommunikation oder die hauseigene Kommunikationsplattform in der Cloud.

Im nächsten Schritt werden die technischen Gegebenheiten in einem Assessment gemeinsam erarbeitet. Dabei fließt die bestehende Dokumentation genauso wie die Praxiserfahrung der Mitarbeiter in die Informations-Aufnahme ein. Sind die Details geklärt, entsteht ein erstes Modell. Dieses beschreibt alle am Kommunikations-Prozess beteiligten Systeme, die eingesetzte Software sowie die etablierten Datenverbindungen. Relevant für die spätere Angriffs-Simulation ist auch, wie die Datenverbindungen geschützt werden. Welche Authentifizierungs- und Krypto-Verfahren eingesetzt werden. Welche Protokolle zum Einsatz kommen und ob auf marktgängige Software-Standards gesetzt wird oder Eigenlösungen geschaffen wurden.

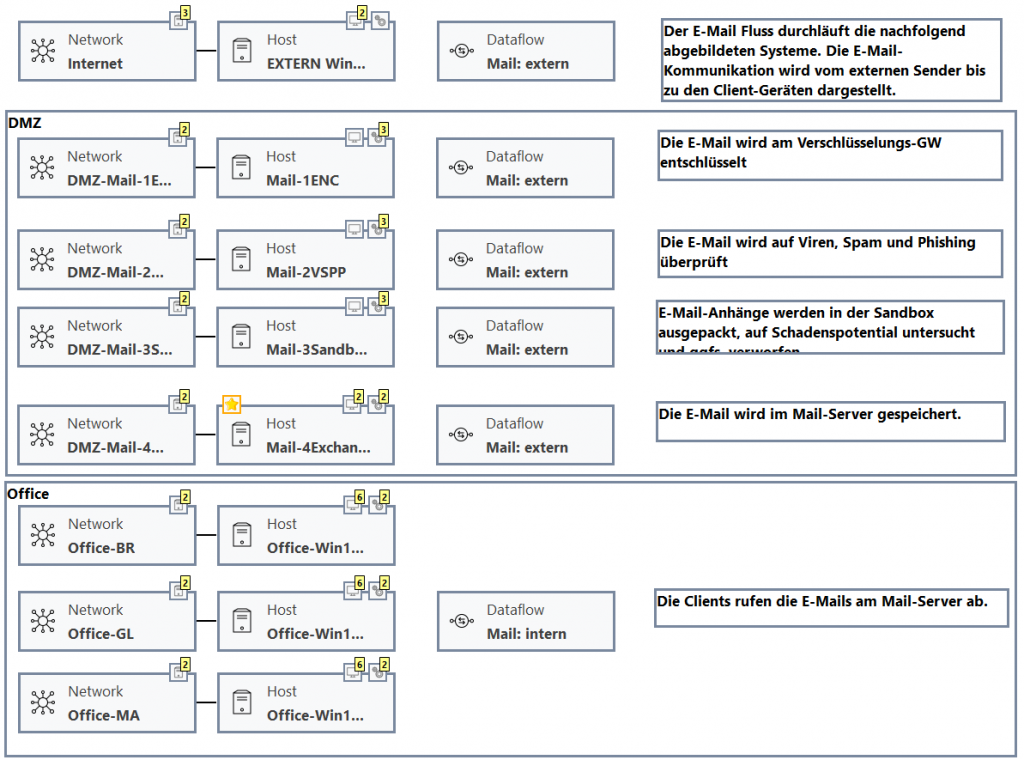

In der obigen Modellierung kommen verschiedene Systeme zum Einsatz, um den E-Mail-Prozess abzubilden. Dabei durchläuft eine Eingangs-Mail mehrere Sicherheits-Instanzen, bevor diese den Clients zur Verfügung gestellt wird. Die Modellierung unterstützt verschiedene Detail-Tiefen, sodass in mehreren Ansichten unterschiedliche Aspekte dieser Kommunikation betrachtet werden. In der Übersichts-Grafik beispielsweise welche Netze und welche Systeme zum Einsatz kommen. In einer weiteren welche Datenflüsse etabliert und welche Authentifizierungs-Verfahren genutzt werden.

Im Anschluss an die erste Modellierung wird das Assessment fortgesetzt. Dieses Mal steht die Qualitätssicherung im Vordergrund. Die Informationen aus dem letzten Termin wurden bereits in eine Modellierung überführt. Daher wird nun verifiziert, dass alle Fakten korrekt in der Modellierung umgesetzt werden. Immer wieder passiert es an dieser Stelle, dass weitere Details zur Infrastruktur bekannt werden, weil es nun eine grafische Umsetzung der Daten und Fakten gibt. Dies führt zu einem qualitätsgesicherten und bereinigten Modell, welches sich sowohl für die Dokumentation als auch für die Resilienz-Analyse eignet.

Ein Aspekt bei der Evaluierung von Datenflüssen kann sein, dass es unter bestimmten Bedingungen alternativen gibt. Beispielsweise die Anbindung von Smartphones in den E-Mail-Prozess. Je nachdem ob die Geräte selbst E-Mails senden oder lediglich über einen Synchronisations-Prozess mit dem internen E-Mail-Prozess verknüpft sind, kann das Auswirkungen auf die Resilienz-Analyse haben.

Durch die verschiedenen Ansichten und Detail-Tiefen, die bei der Modellierung entstehen, können komplexe Zusammenhänge in verschiedene Prozess-Teile aufgetrennt und separat betrachtet werden. Die Angriffs-Simulation berücksichtigt alle vorliegenden Informationen für die Evaluierung der Sicherheit in der Kommunikation.

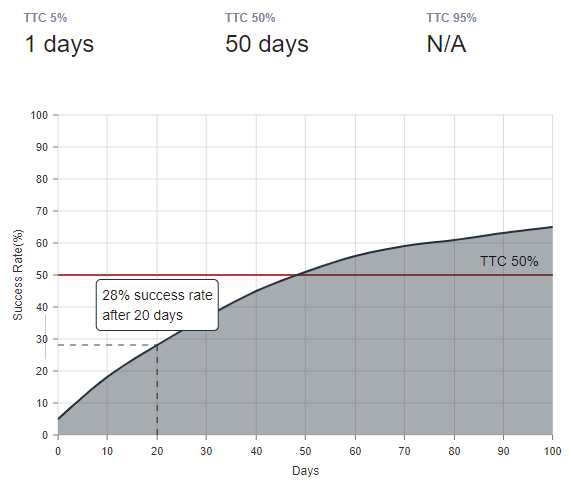

Im Resilienz-Ergebnis wird sowohl das Risiko-Niveau der einzelnen am Datenfluss beteiligten Komponenten untersucht als auch alle Wege, die zwischen Sender und Empfänger etabliert werden. Im Ergebnis lässt sich so feststellen, welche Wege besonders risikobehaftet sind. Die Analyse von Schwachstellen, Verbesserungsmöglichkeiten und die Umsetzung dieser in alternativen Modellierungen zeigt dann auf, welche Maßnahmen zu welchem Sicherheits-Gewinn führen.