Um die Sicherheit von Daten des Unternehmens zu sichern, genügte es vor einigen Jahre noch, die allseits bekannten Systeme abzusichern, welche Unternehmensdaten verarbeiteten. In der Regel on-premise Systeme wie File-Server. Heute fällt es uns nicht mehr so leicht, alle Ablageorte zu benennen, an denen das Unternehmen Daten ablegt. Um die Datensicherheit zu gewährleisten, hilft die Datenlandkarte.

Zunehmende Vernetzung und Digitalisierung hat dazu geführt, dass wir unsere Daten im Unternehmen stärker verstreuen. Kommen Cloud-Technologien dazu, auch über die Unternehmensgrenzen hinweg. Um den Schutz aufrecht zu erhalten, wurden kryptografische Methoden implementiert, um Daten zu verschlüsseln. Um dem Anwender die technischen Fragestellungen abzunehmen häufig in Verbindung mit einer Datenklassifizierung. Als vertraulich klassifizierte Daten wurden automatisch für Sender und Empfänger verschlüsselt. Für das eigene Unternehmen oder auch für externe Empfänger über Kollaborationsplattformen.

Je größer das Unternehmen, je mehr externe Kommunikationspartner und Projekte und damit Ablageorte. Um die Komplexität im Griff zu behalten wurden daher bereits nach kurzer Nutzungszeit Ablageregeln aufgestellt und dem Nutzer wo möglich durch Automastismen einen bereinigten Workflow zur Verfügung gestellt.

Aus Sicht der Informations-Sicherheit wurde bei der Konzeption solcher Ablageorte in der Regel ein Sicherheitskonzept erstellt. Dieses soll sicherstellen, dass Systeme bestmöglich konfiguriert und schwachstellenarm aufgebaut werden. In den meisten Fällen gibt es aber kein ganzheitliches Ablagekonzept und deshalb auch kein gemeinsames Sicherheitskonzept der Daten.

Die primäre Frage, die im Raum steht, ist:

Sind alle meine Unternehmensdaten bestmöglich geschützt?

Eine Frage, die sich nur dann beantworten lässt, wenn Daten-Art und die Informations-Sicherheits-Betrachtung übereinandergelegt werden.

Widerstandsfähigkeit von Daten bewerten

Ein Ansatz diese Frage zu beantworten ist, die Widerstandsfähigkeit von Daten zu messen. Hierfür braucht es zwei Dinge. Einen Bewertungsansatz sowie Informationen über Systemlandschaft und Daten.

Time To Compromise

Der Messwert Time To Compromise (TTC) beschreibt die Widerstandsfähigkeit mit statischem Ansatz. Dabei wird eine virtuelle Angriffs-Simulation durchgeführt. Diese prüft auf Grund von Informationen über die Infrastruktur und deren Daten, wie viel Aufwand ein Angreifer aufwenden muss, um das Ziel – Daten des Unternehmens – zu erreichen und die Daten damit zu lesen.

Ein statistischer Messwert hat den Vorteil, dass unterschiedliche Datenquellen bewertet und bezüglich der Datensicherheit verglichen werden können. Selbst in unterschiedlichen Systemlandschaften.

Informationen über die Systemlandschaft

Um die Daten im Kontext der Infrastruktur zu betrachten, muss die Infrastruktur beschrieben werden. Eingesetzte Sicherheitsverfahren, Sicherheitsstufen und natürlich die Ablageorte im Unternehmen. Der CAD (Computer Aided Design) Ansatz eignet sich, Informationen nicht nur sinnvoll zu sammeln, sondern auch zu visualisieren.

Um Informationen effizient zu erheben, eignen sich zur Informationsbeschaffung Bestandssysteme wie Asset-Management-Systeme, Systemlogs und Konfigurationsdateien und Dokumentation wie Netzwerkdiagramme und solche zur EU-DSGVO.

Auch wenn die Bestrebungen der Unternehmen rund um Konformität zur europäischen Datenschutzgrundverordnung sehr arbeitsintensiv war, bietet dies bei der Prüfung der Datenablagen einen deutlichen Vorteil. Denn bei gepflegtem Verarbeitungsverzeichnis sind die Ablageorte von Daten bereits benannt. Die aufwändige Informationsbeschaffung fällt in den meisten Projekten daher gering aus.

Praxisbeispiel einer Datenlandkarte

Im nachfolgenden Beispiel werden Daten gemäß des Ablageorts visualisiert. Für das nachfolgende Beispiel wurde die Komplexität eines Unternehmens reduziert. Abgebildet wird schematisch

- Hauptsitz,

- Niederlassung,

- VPN ins Home-Office,

- die Auslagerung von Daten in die Cloud

- sowie die Kommunikation mit einem externen Kommunikations-Teilnehmer.

Aus diesen Informationen ergibt sich die schematische CAD-Darstellung der Systemlandschaft.

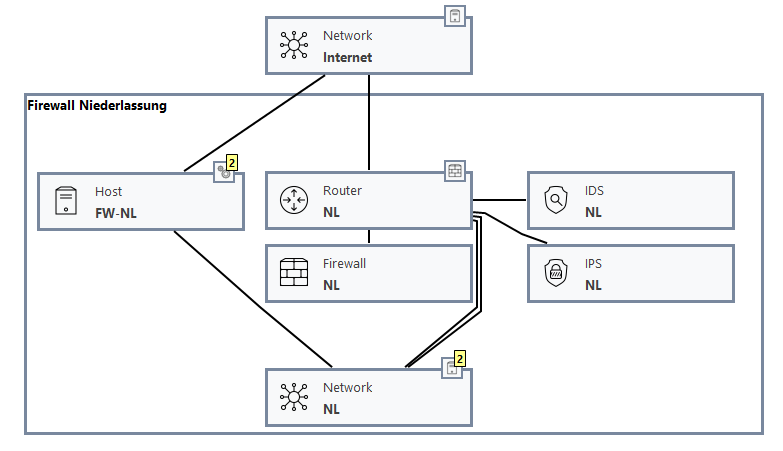

Im Detail sehen Niederlassung und die VPN Anbindung wie folgt aus:

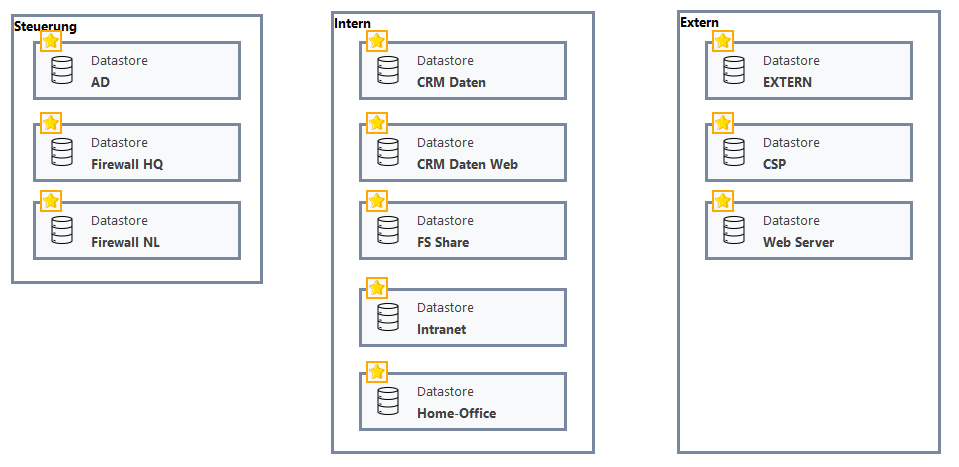

Die Daten des Unternehmens wurden in unserem Beispiel gruppiert. Steuerung beschreibt Daten, die für den IT-Betrieb nötig sind. Die eigentlichen Unternehmensdaten wurden in intern und extern gegliedert, wobei die Gruppierung sich nach dem Ablageort richtet.

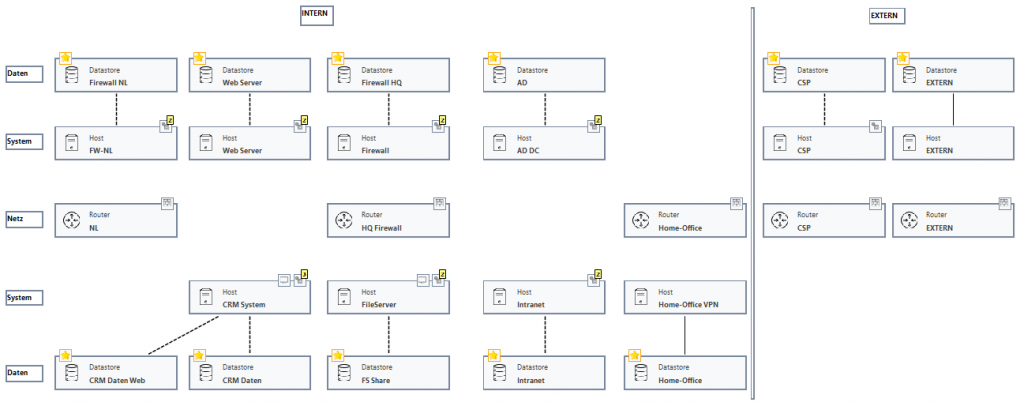

Aus diesen Informationen lässt sich grafisch folgende Matrix für die Datenlandkarte ableiten.

Von oben nach unten wird zwischen Daten, System und Netz unterschieben.

Von links nach rechts wird zwischen internen und externen Daten abgegrenzt.

Resilienz-Analyse der Daten

Auf Basis der exemplarischen Datenlandkarte wurde die Angriffs-Simulation durchgeführt, um den Time To Compromise (TTC) Wert zu bestimmen. Nachfolgende Auswertung zeigt die Widerstandsergebnisse aus der Perspektive von Cyber-Angriffen der fiktiven Systemlandschaft.

Die obige Tabelle zeigt, dass die externen Daten sowohl in der Cloud als auch beim externen Kommunikations-Teilnehmer gut geschützt sind.

Das Risiko für die Verarbeitung von Daten im Home-Office ist im Vergleich mit der Nutzung von Cloud-Daten deutlich höher.

Innerhalb des Unternehmens gibt es ein einheitliches Sicherheits-Niveau, welches die Widerstandsfähigkeit von Cloud und Home-Office unterschreitet.

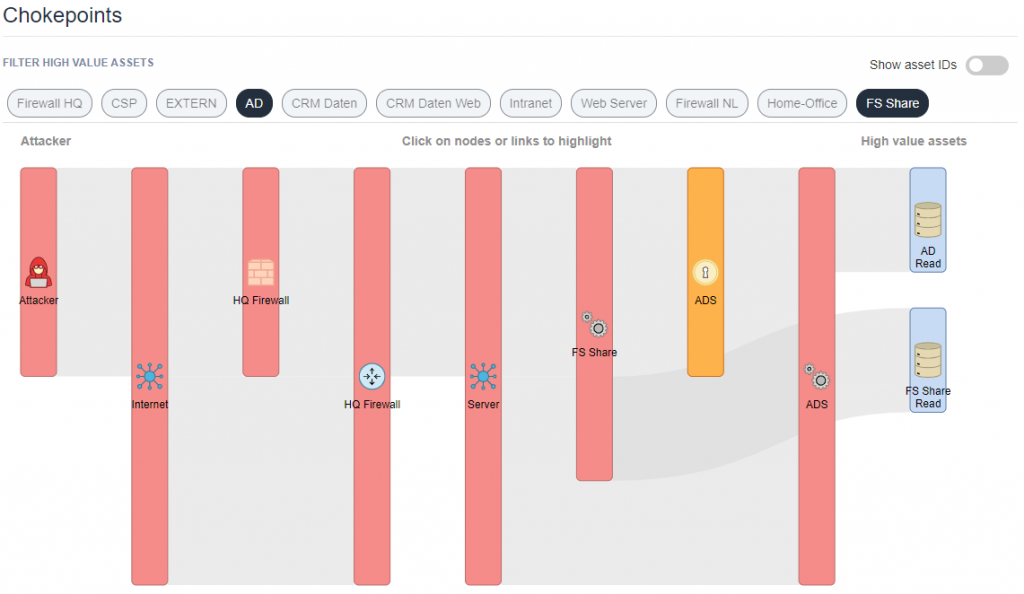

Vom Angreifer hin zu den definierten Zielen (unterschiedliche Daten des Unternehmens) schreitet die Angriffs-Simulation alle technischen Wege ab und überprüft die aktuelle Sicherheitskonfiguration auf Schwachstellen sowie auf alternative Wege. Deshalb lässt sich aus der Datenlandkarte nicht nur eine Widerstandsfähigkeit für die Daten ableiten, sondern auch eine Aussage treffen, welche technischen Gegebenheiten ursächlich für das gemessene Sicherheitsniveau sind. Nachfolgende Grafik zeigt die Angriffswege des File-Servers (FS Share) sowie des Active Directorys (AD) und deren Gemeinsamkeiten.

Zur Steigerung der File Server Daten ist die Absicherung des Active Directory Servers sowie des File-Servers selbst nötig.

Zusammengefasst

Mit Hilfe von CAD (Computer Aided Design) in Verbindung mit einer Angriffs-Simulation und des Messwertes Time To Compromise (TTC) lässt sich ein Modell der Systemlandschaft inklusive der darin genutzten Daten erstellen.

Als Ergebnis lässt sich das ggfs. unterschiedliche Sicherheits-Niveau von Daten, sowie die technischen Schwachpunkte der Gesamtinfrastruktur ableiten. Es werden Knackpunkte identifiziert, die Auswirkung auf mindestens eine unzureichend geschützte Datenquelle haben. Wo möglich, werden zusätzlich Synergien festgestellt.