Einführung und Zusammenfassung

Die Arbeitsweise von DevOps schafft großartige Geschäftswerte für Unternehmen. Es schafft auch neue Anforderungen, Herausforderungen und Möglichkeiten für die Cybersicherheitspraxis, die sich zu dem entwickelt, was oft als DevSecOps bezeichnet wird. Während die genaue Definition von DevSecOps variiert, ist der Kern derselbe. Bei DevSecOps geht es darum, Sicherheit in die Arbeitsweise von DevOps einzubetten.

DevSecOps bietet große Potenziale, ist aber auch in der Praxis eine Herausforderung für viele CISOs und DevOps-Teams. Heutzutage nutzen Unternehmen in der Regel mehrere automatisierte Tools. Es handelt sich jedoch größtenteils um separate Silos, die separate Listen – meist lange Listen – mit Risiken und Schwachstellen identifizieren. Dies führt zu Komplexität, Ineffizienzen, Kosten und Risiken und verlangsamt häufig DevOps-Organisationen.

Im Toolset fehlte eine Schlüsselfunktion. Eine Funktion, die sowohl DevOps-Teams als auch CISO kontinuierlich unterstützt:

- Risiken kontextualisieren

Ja, es gibt viele verschiedene Risiken. Aber wie hoch ist das ganzheitliche Risiko meiner hochwertigen Vermögenswerte? Sind wir gut oder müssen wir Maßnahmen ergreifen?

- Pin-Pointing-Aktionen

Ja, es gibt viele Möglichkeiten, wie wir Risiken reduzieren können. Aber welche der möglichen Maßnahmen soll ich priorisieren? Und was soll ich nicht priorisieren? Es ist einfach nicht machbar, alles überall zu tun.

- Durchführung automatisierter Angriffssimulationen

Ja, wir sollten diese Analysen kontinuierlich durchführen, aber es ist einfach nicht möglich, sie manuell durchzuführen. Es wäre großartig, automatisierte ganzheitliche Analysen in unser CI / CD zu integrieren.

Dieser Artikel enthält:

DevSecOps-Herausforderungen in der Praxis

DevSecOps ist eine wichtige Weiterentwicklung der Cybersicherheitspraxis. Bevor wir also auf praktische Details eingehen, gehen wir von der allgemeinen Geschäftsperspektive aus. In Bezug auf die allgemeinen Anforderungen, Herausforderungen und Chancen, die DevOps und DevSecOps in der Praxis für Organisationen, CISOs und DevOps-Teams bieten.

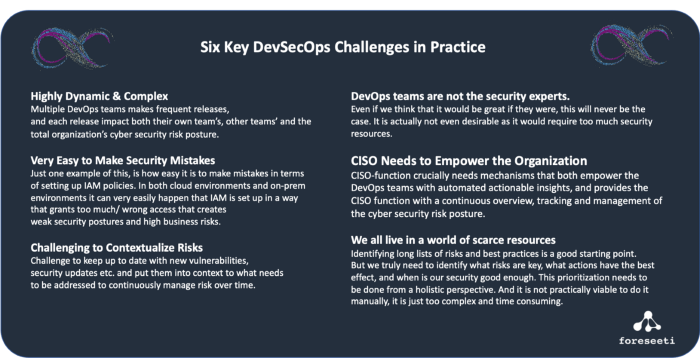

Lassen Sie uns ein typisches anschauliches Beispiel untersuchen: Eine Organisation – DevOpsCo – hat eine DevOps-Arbeitsweise. Es könnte zwei, zehn, fünfzig oder sogar Hunderte von DevOps-Teams geben. Jedes Team entwickelt und betreibt seinen Teil der gesamten Systemumgebung des Unternehmens. Es ist nicht ungewöhnlich, dass ein Team mehrere Releases pro Tag veröffentlicht. Und jede Version wirkt sich natürlich auf die Sicherheitslage der Umgebung aus. Und dies nicht nur in der Teamumgebung, sondern auch in den Umgebungen anderer Teams und in der gesamten Infrastruktur. Diese kleine Abbildung zeigt an sich, wie wichtig es ist, Sicherheit in die DevOps-Workflows einzubetten, damit DevSecOps praktisch realisierbar ist, und wie groß die Herausforderung ist. Diese Dynamik ist jedoch nur ein Teil der Herausforderung. Eine längere Liste der wichtigsten Herausforderungen umfasst Folgendes:

- Mehrere DevOps-Teams veröffentlichen häufig, und jede Veröffentlichung wirkt sich sowohl auf das eigene Team, andere Teams als auch auf die Cybersicherheitsrisikoposition des gesamten Unternehmens aus.

- Es kann sehr leicht vorkommen, dass Teams Sicherheitsfehler machen. Ein Beispiel dafür ist, wie einfach es ist, Fehler beim Einrichten von IAM-Richtlinien zu machen. Sowohl in Cloud-Umgebungen als auch in On-Prem-Umgebungen kann es sehr leicht vorkommen, dass IAM so eingerichtet ist, dass zu viel / falscher Zugriff gewährt wird, was zu schwachen Sicherheitshaltungen und hohen Geschäftsrisiken führt.

- Darüber hinaus besteht die Herausforderung darin, sich über neue Schwachstellen, Sicherheitsupdates auf dem Laufenden zu halten und diese in einen Kontext zu setzen, der angegangen werden muss, um das Risiko im Laufe der Zeit kontinuierlich zu managen.

- DevOps-Teams sind keine Sicherheitsexperten. Selbst wenn wir denken, dass es großartig wäre, wenn sie es wären, wird dies niemals der Fall sein. Es ist eigentlich nicht einmal wünschenswert, da es zu viele Sicherheitsressourcen erfordern würde.

- Die CISO-Funktion benötigt entscheidend Mechanismen, die sowohl die DevOps-Teams mit automatisierten, umsetzbaren Erkenntnissen versorgen als auch der CISO-Funktion einen kontinuierlichen Überblick, eine Verfolgung und ein Management der Cybersicherheitsrisikostellung bieten.

- Wir alle leben in einer Welt knapper Ressourcen. Das Erkennen langer Listen von Risiken und Best Practices ist ein guter Ausgangspunkt. Aber wir müssen wirklich herausfinden, welche Risiken entscheidend sind, welche Maßnahmen die beste Wirkung haben und wann unsere Sicherheit gut genug ist. Diese Priorisierung muss aus einer ganzheitlichen Perspektive erfolgen. Und es ist praktisch nicht machbar, es manuell zu tun, es ist einfach zu komplex und zeitaufwändig.

Aktueller Status der DevSecOps-Workflows und -Tools

“Sec” in DevSecOps ist kein diskreter Schritt oder eine diskrete Phase, sondern ein integraler Bestandteil der Aktivitäten, die erforderlich sind, um Software oder Service auf sichere Weise bereitzustellen, wie in der typischen DevSecOps-Schleife dargestellt.

Heutzutage werden verschiedene Aktivitäten und Tools des AppSec-Programms normalerweise an verschiedene Phasen der DevOps-Schleife angehängt. Sicherheitstraining für Entwickler, Entwurfsüberprüfungen auf der Grundlage von Bedrohungsmodellierung, Entwurfs- und Codeüberprüfungen sowie SAST-Tools wie SonarQube für die Quellcodeprüfung sind Teil der Plan- und Codephase. In den Phasen “Erstellen” und “Verpacken” finden Sie in der Regel Sicherheitsüberprüfungen von Schwachstellen in den Abhängigkeiten der Lieferkette durch Lösungen von Unternehmen wie Debricked oder Snyk.

In der Testphase werden Sicherheitstests von DAST-Tools durchgeführt und häufig automatisiert. Ab der Release-Phase werden eine Reihe traditionellerer Cyber-Operational-Tools eingesetzt, darunter Schwachstellenscanner für die Infrastruktur, WAFs und verschiedene Arten der Protokollüberwachung und Korrelationswerkzeuge einschließlich SIEMs.

Interessanterweise ist ein perfekter sicherer Entwicklungsprozess immer noch keine Garantie gegen Verstöße gegen die Anwendung, nachdem sie in einen aktiven Bereitstellungszustand übergegangen ist. Der Anwendungskontext, wie z.B. Die IAM-Konfiguration (Identity and Access Management) unterscheidet sich häufig von einer Testumgebung und muss sich im Laufe der Zeit ändern. Die Zeit führt auch zu Änderungen an voneinander abhängigen Diensten und dazu, dass neue Schwachstellen sowohl innerhalb der Anwendung als auch in der Infrastruktur, von der die Anwendung abhängt, entdeckt werden. Die Zeit ist eindeutig nicht auf der Seite des Verteidigers.

Darüber hinaus stellt die kontinuierliche Bereitstellung in öffentlichen Cloud-Umgebungen wie Amazon Web Services, Microsoft Azure und Google Cloud Plattform eine noch schwierigere Situation dar, da sowohl die Steuerebene (Asset Management-Vorgänge) als auch die Datenebene (Anwendung und zugehörige Service-Assets) über das Internet verfügbar sind und oft direkt an das DevOps-Team delegiert.

Und vielleicht am wichtigsten ist, dass die verschiedenen Werkzeuge größtenteils getrennte Silos sind. Silos, die separate Listen – meist lange Listen – mit Risiken und Schwachstellen identifizieren. Dies führt zu Komplexität, Ineffizienzen, Kosten und Risiken und verlangsamt häufig DevOps-Organisationen.

Das benötigte fehlende Stück

Wie in den früheren Abschnitten beschrieben; DevSecOps ist ein natürlicher Weg für DevOps-Organisationen. Es bringt aber auch einige bedeutende Herausforderungen mit sich. Um DevSecOps praktisch nutzbar zu machen, spielen automatisierte Werkzeuge eine Schlüsselrolle. Heutzutage nutzen Unternehmen normalerweise eine Reihe automatisierter Tools für DevSecOps. Es handelt sich jedoch größtenteils um separate Silos, die separate Listen, meist lange Listen, mit Risiken und Schwachstellen identifizieren.

Im Toolset fehlte eine Schlüsselfunktion. Ein Werkzeug, das kontinuierlich:

- Risiken kontextualisiert

Ja, es gibt viele verschiedene Risiken. Aber wie hoch ist das ganzheitliche Risiko meiner hochwertigen Vermögenswerte? Sind wir gut oder müssen wir Maßnahmen ergreifen?

- Pin-Points-Aktionen

Ja, es gibt viele Möglichkeiten, wie wir Risiken reduzieren können. Aber welche der möglichen Maßnahmen soll ich priorisieren? Und was soll ich nicht priorisieren? Es ist einfach nicht machbar, alles überall zu tun.

- Führt automatisierte Angriffssimulationen durch

Ja, wir sollten diese Analysen kontinuierlich durchführen, aber es ist einfach nicht möglich, sie manuell durchzuführen. Es wäre großartig, automatisierte ganzheitliche Analysen in unser CI / CD zu integrieren.

Mit diesen Funktionen erhalten DevOps-Teams kontinuierliche Einblicke in wichtige Fragen wie “Sind wir sicher genug?”, “Was sind die schwächsten Glieder?” und “Was sollten wir tun, um unsere Sicherheitslage zu verbessern?”. Darüber hinaus erhält die CISO-Funktion einen Überblick und eine Verfolgung der Sicherheitsrisikoposition sowie genaue Einblicke, wann und wo immer dies erforderlich ist.

4. Wie führende CISOs und DevOps-Teams neue Funktionen ein

Wie können wir also die Herausforderungen angehen und die erforderlichen Fähigkeiten erhalten?

In der Vergangenheit bestand die Antwort meistens darin, allgemeinere Richtlinien für Patches, Authentifizierung usw. zu implementieren – was bedeutet, dass Sie in Bereichen mit geringerem Risiko normalerweise zu viel ausgeben und in Bereichen mit hohem Risiko zu wenig ausgeben – und / oder zu versuchen, diese Analysen manuell durchzuführen – was dann oft dazu führt, dass man sie überhaupt nicht oder nur auf einem zu hohen Niveau macht.

Dank neuer Technologien können Unternehmen diese zentralen Funktionen durch automatisierte Tools nutzen. Durch die Nutzung von KI-basierten, automatisierten Angriffssimulationen können Unternehmen die Komplexität reduzieren, wichtige Erkenntnisse gewinnen und proaktive Maßnahmen ergreifen, wo es wirklich darauf ankommt.

Ein führendes Unternehmen, das vollautomatische Angriffssimulationen einsetzt, ist Klarna. Klarna ist ein Zahlungsunternehmen, das eine der größten Banken Europas und eine der am höchsten bewerteten und am schnellsten wachsenden Fintech-Unternehmen der Welt ist. Klarna nutzt automatisierte Angriffssimulationen, um das Sicherheitsrisiko in hochdynamischen Cloud-Umgebungen kontinuierlich zu verwalten. Die Konzepte, die Klarna nutzt, bestehen aus drei Schritten. Im ersten Schritt generiert das Tool digitale Zwillingsmodelle der Systeme. Der zweite Schritt besteht darin, Tausende von Angriffen auf die digitalen Zwillinge zu simulieren und alle möglichen Wege zu erfassen, auf denen Angreifer möglicherweise auf Ihre hochwertigen Assets zugreifen können. Der dritte Schritt besteht darin, dem Benutzer wichtige Erkenntnisse aus den Simulationen zu liefern. Risikostufen, Hauptrisiken und wirksame Maßnahmen zur Risikominderung.

Durch die Nutzung automatisierter Angriffssimulationen:

- DevOps-Teams erhalten automatisierte und kontinuierliche Einblicke in die Cybersicherheitsrisikostellung ihrer Umgebung. Wenn das Risiko zu hoch / die Haltung zu schwach ist, erhalten sie automatisierte Einblicke in die Schwachstellen in der Architektur und schlagen Maßnahmen zur Schadensbegrenzung vor. Die Analysen können vollständig in die CI / CD-Pipelines integriert werden.

- Die CISO-Funktion erhält automatisierte und kontinuierliche Einblicke in die Haltung der gesamten Umgebung. Wie verbessert sich meine allgemeine Risikostellung im Laufe der Zeit? Wie arbeiten die verschiedenen Teams? Wie interagieren sich die Umgebungen der verschiedenen Teams, wann / wie schafft ein Team ein Risiko für ein anderes Team und liefert diese Erkenntnisse automatisiert an die Teams?

- Automatisiert und kontinuierlich während des gesamten DevOps-Zyklus. securiCAD bietet vollautomatische eingehende Analysen. Es kann problemlos in die CI / CD-Pipelines integriert werden. Und es stört Ihre Live-Umgebung nicht, da alle Simulationen an digitalen Zwillingen Ihrer Umgebung durchgeführt werden.

Während die Simulation wahrscheinlich eine der wenigen Möglichkeiten ist, eine große Umgebung in einem ständigen Wandel zu bewerten, besteht der Schlüssel darin, das Modell kontinuierlich auf der Grundlage der realen Umgebung zu erstellen. Die Automatisierung ist ein wichtiger Schritt, um von der subjektiven Beurteilung durch den Menschen und der Starrheit formaler strenger Sicherheitsrahmen abzuweichen und eine konsistente Sicherheit zu gewährleisten.

Durch automatisierte Simulationen können sich Unternehmen der Herausforderung stellen, das Ganze zu betrachten und dabei alle Details und beweglichen Teile klar zu kontrollieren. Die Simulationsfunktion erhöht sowohl die Fähigkeit zu sehen, wie sich Änderungen in der Umgebung eines Teams auf andere auswirken können, als auch die Konsistenz der Bewertungen zu verbessern. Am Ende erhöht es die Sicherheit dort, wo es wirklich darauf ankommt.