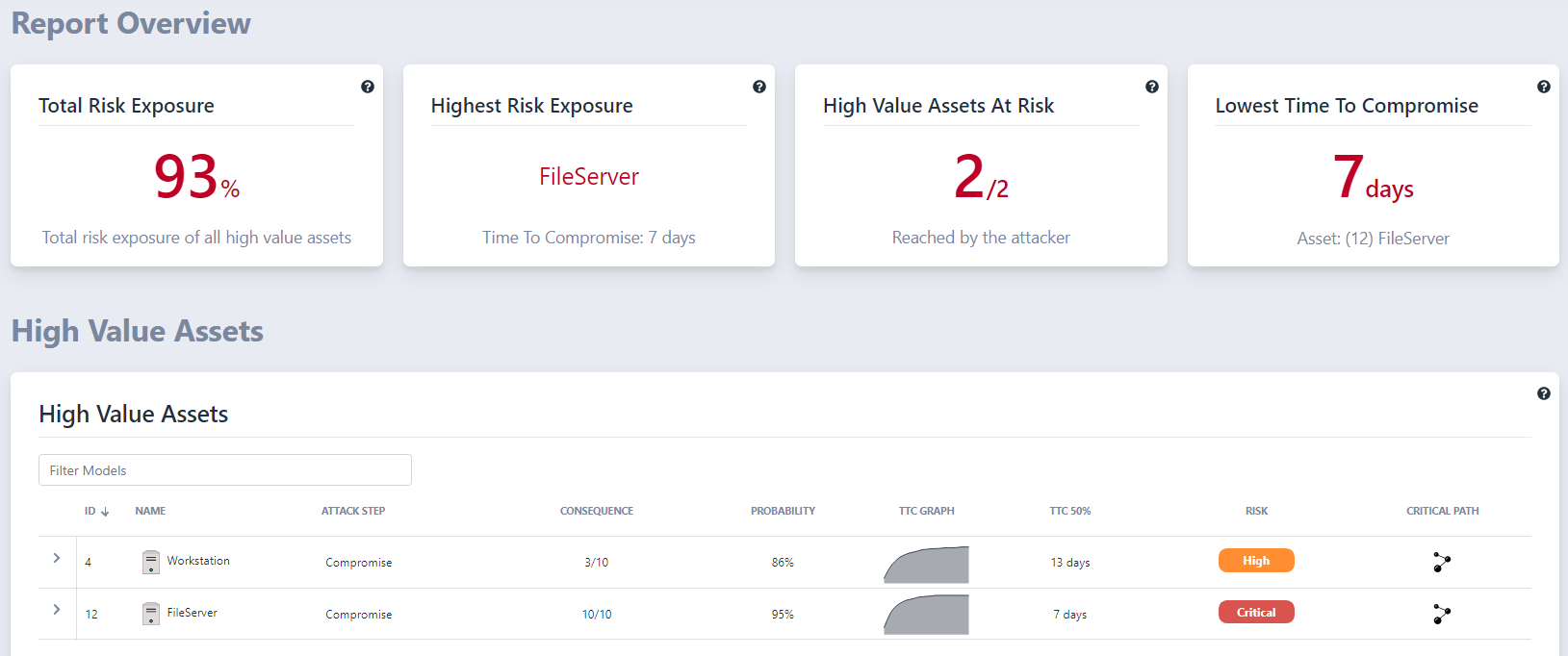

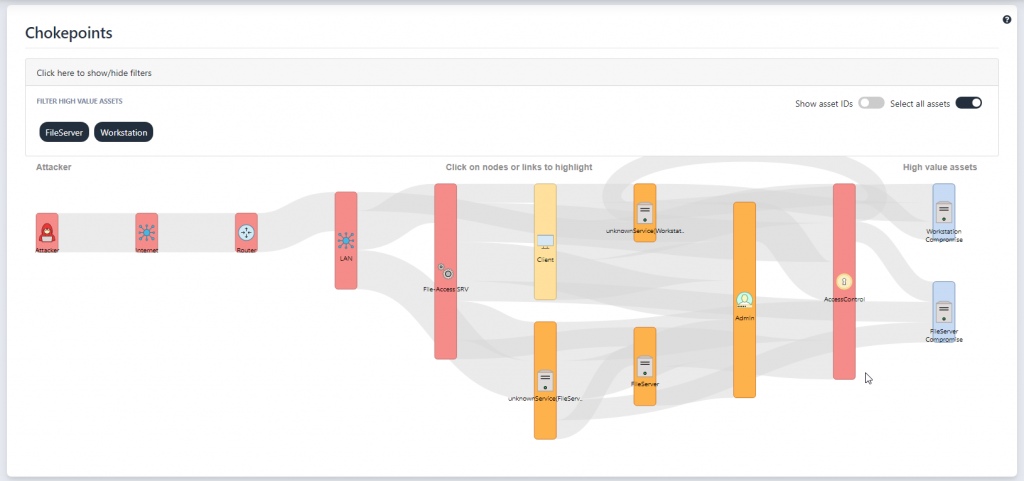

Der grundlegende Ansatz von Cybersicherheitsanalysen mit securiCAD besteht darin, Angriffe und digitale Zwillinge / Modelle Ihrer aktuellen und zukünftigen Systeme/Geräte/Anwendungen zu simulieren. Da die Simulationen auf einen digitalen Zwilling/Modell durchgeführt werden, greift securiCAD nicht in die real existierende Lösung ein. Wenn das Modell der Umgebung in securiCAD erstellt ist, überprüften Sie das Modell/die Struktur und markieren wertvolle Objekte (Kronjuwelen). Jedes beliebige Objekt im Modell und jede beliebige Anzahl von Objekten kann als wertvolles Gut ausgewählt werden. Die Angriffssimulationen in securiCAD werden dann versuchen, jede Ecke des Modells zu erreichen, was bedeutet, dass für die meisten Objekte im Modell Angriffssimulationsergebnisse vorliege. Der Bericht zeugt die Risikoexpositionswerte und die time to compromise Werte für die ausgewählten Assets an. Die kritischen Pfade und Engstellen visualisieren die Angriffspfade, über die ein Angreifer Ihre Kronjuwelen erreichen kann. Der Benutzer kann dann die Wirksamkeit verschiedener Maßnahmen zur Risikominderung auswählen und testen, um zu beurteilen, wie die Risiken am effektivsten gemindert werden können.

Insgesamt empfehlen wir, die Lösungen wie einen Kreislauf zu verwenden, d.h. Simulationen, Überprüfung der Ergebnisse, Fehlerbeseitigung, Simulation, erneute Überprüfung der Ergebnisse und Wiederholung des Prozesses, bis die Ergebnisse innerhalb der akzeptierten Gefahrenstufen liegen.

Die securiCAD-Lösungen werden über den gesamten Lebenszyklus hinweg eingesetzt, von der proaktiven Modellierung in der Entwurfsphase bis hin zur proaktiven und kontinuierlichen Risikobewertung in Live-Umgebungen.

Proaktive Modellierung in der Entwurfsphase: Ermöglicht es Herstellern, Schwachstellen in Geräten/Produkten oder Anwendungen aufzudecken, bevor diese eingeführt werden. Simulieren Sie Angriffe auf geplante IT-Architekturen bereits in der Entwicklungsphase und/oder vor der Einführung. Ergreifen Sie proaktive Maßnahmen auf der Grundlage der Erkenntnisse, die an das Entwicklungsteam zurückgegeben werden.

Proaktive Modellierung der bestehenden Architektur: Analysieren Sie Live-Systeme auf nicht-invasive Weise. Erstellen Sie ein Modell Ihrer Architektur; manuell und von oben nach unten oder automatisch durch Datenimport. Simulieren Sie Angriffe. Finden Sie heraus, welche Sicherheitsmaßnahmen am besten geeignet sind, das Gesamtrisiko Ihres Unternehmens zu senken.

Proaktive Modellierung von Cloud-Architekturen: Für AWS-Cloud-basierte IT-Architekturen ist der Import der AWS-Daten über Standard-APIs vollständig automatisiert. Ein Modell Ihrer AWS-Umgebung kann angezeigt und zur Simulation von Angriffen verwendet werden, um wertvolle Erkenntnisse zu gewinnen. Der Simulationsbericht zeigt Kronjuwelen, Engstellen, eine Zusammenfassung der Bedrohungslage sowie den kritischen Pfad an, den ein Angreifer wählen würde, um die Kronjuwelen zu erreichen.