Aufbau von Systemlandschaften

Will man sich vor Angriffen, beispielsweise aus dem Internet schützen, ist ein Perspektivenwechsel notwendig. Zumindest für System-Architekten, die die Systemlandschaft erdacht haben. Als Architekt von Systemen geht es unter anderem darum, Geschäftsprozesse mit Hilfe der Systeme zu ermöglichen. Die aufgebauten Systeme müssen nicht nur zweckdienlich sein. Die müssen auch den Grundsätzen Confidentiality, Integrity und Availability, also der Vertraulichkeit, der Integrität und der Verfügbarkeit standhalten.

Geht es jedoch darum, die Systemlandschaft möglichst sicher zu betreiben, sollte man in die Perspektive des potentiellen Angreifers schlüpfen, um die etablierte Systemlandschaft zu untersuchen. Nicht die Frage, welche Sicherheits-Mechanismen wie funktionieren sollten, sondern wie man an ihnen vorbei kommt, führt hier zum Ziel.

Erkennen von Angriffspfaden

Bei der Identifikation von Angriffspfaden kann sowohl auf System- als auch auf Prozess-Ebene die Angriffs-Simulation unterstützen. Diese kalkuliert potentielle Wege eines Angreifers hin zu definierten Zielen. Beispielsweise die Unternehmens-Kronjuwelen, also die wichtigsten Systeme des Unternehmens.

Vorteil bei der Perspektive von Angriffspfaden ist, dass diese nicht nur potentielle Angriffswege, sondern auch potentielle Schwachstellen beinhalten. Diese sind in der Regel priorisiert. Nicht jedoch nach der Kritikalität der Schwachstelle, sondern nach der Kritikalität der Schwachstelle für das Unternehmen. Werden Angriffspfade zyklisch evaluiert, ergibt sich eine effiziente Priorisierung der nächsten Schritte. Werden Angriffspfade abgleitet, noch bevor neue Systeme in Betrieb genommen werden, können risikoreiche Kommunikationswege bereits in der Konzeption neu gedacht werden. Es entsteht ein Lebenszyklus für die Informations-Sicherheit, die noch vor Realisierung des Systems beginnt und unter der Priorisierung von Geschäftsprozessen und aus Unternehmens-Perspektive fortgesetzt wird.

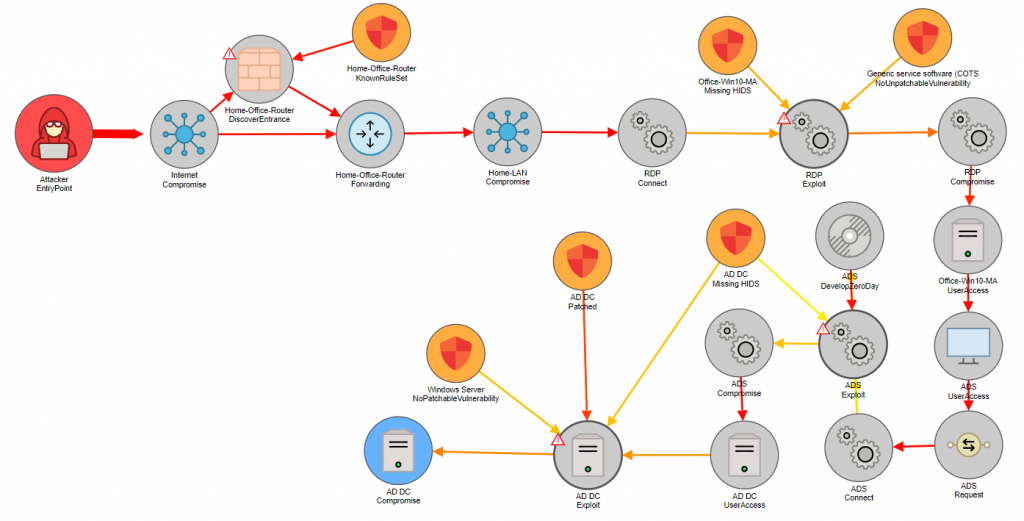

Der obige Angriffspfad stammt aus der Angriffs-Simulation einer komplexeren IT-Infrastruktur. Das hier fiktiv erstellte Infrastruktur-Modell untersucht beispielhaft Angriffswege auf den Active Directory Server. Dabei zeigen die gelben Schild-Symbole potentielle Verbesserungsmaßnahmen auf, während die grauen Symbole bestehende IT-Assets repräsentieren. Die IT-Assets nutzt der Angreifer auf seinem Ziel zum Domain Controller.

Je komplexer die Infrastruktur ist, desto interessanter ist der Weg wie ein Angreifer in die Infrastruktur eindringt. In diesem Fall nicht über die aufwändig administrierte Unternehmens-Firewall, sondern über ein Home-Office System. Dieses ist auf Grund von VPN-Regeln berechtigt, eine RDP-Verbindung über Virtual Private Network aus dem Home-Office aufzubauen. Der Angreifer nutzt folglich erlaubte Wege in die Infrastruktur aus. In der Infrastruktur angekommen, identifiziert er einen ebenfalls gültigen Weg hin zum Active Directory System.

Der hier skizzierte Weg ist lediglich exemplarisch und eignet sich daher nur bedingt für allgemeine Rückschlüsse. Die Angreifer-Perspektive zeigt jedoch, dass es nicht ausreicht, nur in Schutzmaßnahmen zu denken. Es ist darüber hinaus ebenfalls wichtig, sich zu fragen, welche erlaubten Wege wie abgesichert sind.

Findet beispielsweise eine Anomalie-Erkennung statt, die Uhrzeiten berücksichtigt?

Werden Remote-Verbindungen außerhalb der Geschäftszeiten als Incident erkannt und gegebenenfalls verhindert?

Ist RDP gar nicht mehr der präferierte Weg für den Remote-Zugang, sodass ein Update der Firewall-Regeln genügt, um diesen einst erlaubten Datenfluss gänzlich zu verbieten?